L’interconnexion entre la conformité au Règlement Général sur la Protection des Données (RGPD) et la sécurité des systèmes d’information est fondamentale. Le RGPD n’est pas seulement un cadre réglementaire pour la protection des données personnelles ; il établit également une base solide pour la sécurité informatique en général. Voici comment une bonne gestion des données personnelles selon le RGPD contribue à renforcer la sécurité des systèmes d’information.

MDP Data Protection vous aide à transformer vos obligations RGPD en leviers de cybersécurité, grâce à une approche intégrée de la conformité et de la protection des systèmes d’information

Pour approfondir les liens entre conformité réglementaire et sécurité numérique, découvrez nos articles expert sur Le Mag : RGPD, cybersécurité et souveraineté numérique, des enjeux convergents pour les entreprises.

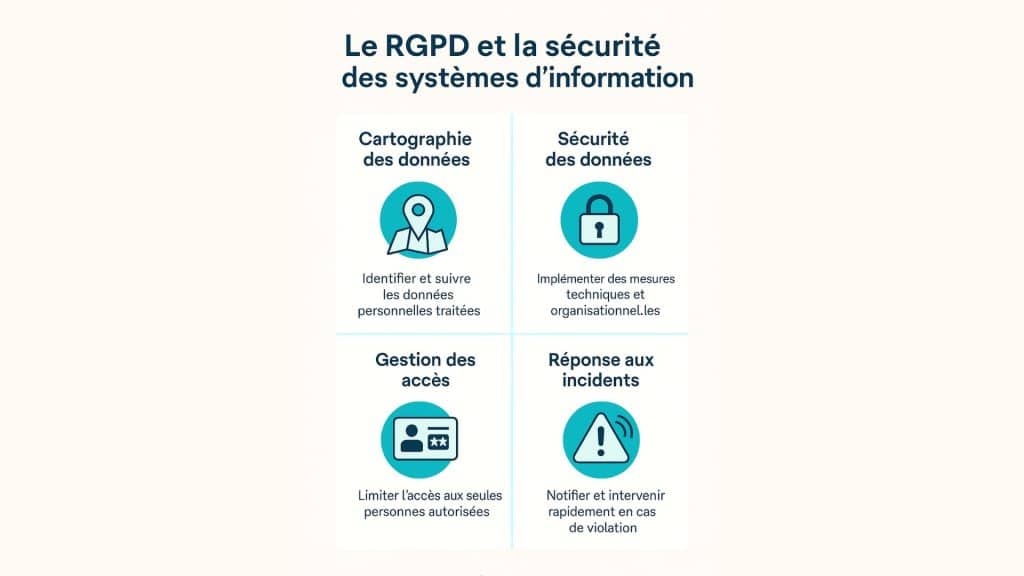

La cartographie des données : un préalable à la sécurité

La conformité au RGPD commence par la cartographie des données, un processus qui consiste à identifier, classer et suivre les données personnelles traitées par une organisation. Cette cartographie est essentielle, car elle permet de comprendre où résident les données, comment elles circulent et qui y a accès. Dans le contexte de la sécurité informatique, connaître l’emplacement et le flux des données est crucial pour mettre en place des mesures de protection efficaces.

Par exemple, si une entreprise sait que certaines données sensibles sont stockées sur un serveur spécifique, elle peut renforcer les mesures de sécurité autour de ce serveur.

Renforcement de la Sécurité des Données

Le RGPD exige que les données personnelles soient traitées de manière sécurisée, en utilisant des mesures techniques et organisationnelles appropriées. Cela inclut le cryptage des données, la sécurisation des réseaux, et la mise en œuvre de politiques de sécurité robustes. En s’alignant sur ces exigences, les entreprises ne protègent pas seulement les données personnelles, mais renforcent également leur posture de sécurité globale.

Par exemple, l’adoption de systèmes de détection et de prévention des intrusions aide non seulement à protéger les données personnelles, mais améliore aussi la sécurité de l’ensemble du réseau informatique.

Gestion des Accès et Contrôle des Données

Le RGPD souligne l’importance de limiter l’accès aux données personnelles aux seules personnes autorisées. Cela implique la mise en place de contrôles d’accès stricts et de processus de gestion des identités. En pratique, cela signifie que seuls les employés ayant besoin d’accéder à certaines données pour leur travail peuvent le faire. Cette restriction d’accès est une pratique de sécurité informatique fondamentale, réduisant le risque de fuites de données et d’accès non autorisé.

Réponse aux Incidents et Notification des Violations de Données

Le RGPD impose aux entreprises de notifier les autorités de contrôle et, dans certains cas, les personnes concernées, en cas de violation de données personnelles. Cette exigence oblige les entreprises à mettre en place des procédures solides de réponse aux incidents, qui sont également essentielles pour la gestion globale des incidents de sécurité informatique. La capacité à détecter rapidement une violation, à en comprendre la portée et à y répondre efficacement est cruciale pour minimiser les dommages.

RGPD et sécurité informatique : cartographie, gestion des accès, réponse aux incidents, des leviers clés pour protéger les SI

En résumé :

En somme, la conformité au RGPD n’est pas seulement une question de respect des lois sur la protection des données. C’est aussi une opportunité pour les entreprises d’améliorer leur sécurité informatique. La cartographie des données, le renforcement de la sécurité, la gestion des accès et la réponse aux incidents sont des éléments clés qui contribuent à la protection des actifs numériques critiques. Les entreprises qui intègrent ces principes du RGPD dans leur stratégie de sécurité informatique s’équipent non seulement pour répondre aux exigences réglementaires, mais aussi pour renforcer leur résilience face aux menaces numériques.

POUR ALLER PLUS LOIN :

- Le MAG de MDP : Restez au fait de l’actualité et profitez de conseils d’expert sur la conformité règlementaire des ETI, PME, associations et collectivités.

LES SOLUTIONS CHEZ MDP DATA PROTECTION :

- LIVRE BLANC : Notre guide pratique sur la conformité au RGPD.

- MDP CAMPUS : Notre parcours de sensibilisation en vidéos pédagogiques de 3 à 7 minutes.

- MDP Diagnostic : Diagnostic instantané de votre niveau de conformité.

Besoin d’aide pour évaluer votre conformité ?

SimplyRGPD un logiciel RGPD performant intégrant des solutions pour toutes les obligations légales RGPD, NIS2, IA Act. MDP Data Protection vous accompagne à chaque étape, de l’idée à la gouvernance.

Contactez les experts de MDP Data Protection pour structurer vos pratiques, anticiper les évolutions réglementaires et bâtir une confiance durable.

✍️ À propos de l’auteur

Christophe, expert en conformité réglementaire, accompagne depuis plus de 20 ans les organisations (entreprises, associations, collectivités) dans leur mise en conformité avec le RGPD, la directive NIS2 et l’AI Act. Il combine expertise juridique, vision stratégique et approche opérationnelle. Au sein de MDP Data Protection, il pilote une démarche axée sur l’excellence, l’innovation et la valorisation réglementaire. Son objectif : transformer les contraintes légales en véritables leviers business pour ses clients.

Dernière mise à jour : Juin 2025